警惕,银狐木马来袭!

银狐木马(又称“游蛇”、“谷堕大盗”、“毒鼠”)是一款近年来在国内高度活跃的远程控制木马(RAT),自2020年首次出现,2022年9月起进入集中爆发期。该病毒主要针对政府、高校、医疗、企事业单位等关键行业的从业人员,特别是管理人员、财务人员、销售人员及电商卖家实施精准攻击。

“银狐木马”的传播手段呈现多元化、场景化特征,高度贴合办公场景习惯,极易让人放松警惕。其主要通过微信、QQ等即时通讯工具的文件传输功能传播,或伪装成工作邮件的附件下发,更有甚者会搭建伪造的工具类网站,诱骗用户点击下载“正版软件”,从而完成病毒植入。与普通病毒不同,该木马感染后不会立即触发明显异常,而是会在后台静默运行,规避常规安全软件检测,为长期窃取数据、控制设备创造条件。

PART 01:事件回顾

近日,聚铭网络安全服务团队在开展服务期间,成功锁定一起由“银狐木马”引发的安全事件。经客户内部溯源与我方技术复盘,该事件的完整时间线清晰呈现如下:

• 感染源头(11月10号中午12:30):内部工作群中出现不明来源的exe文件,一名员工误点击该文件,病毒随即完成初步植入。

• 病毒激活(11月10号中午12:38):距点击文件仅8分钟,木马已完成加载并开始执行恶意代码,设备此时已被远程控制但无明显异常提示。

• 异常暴露(11月11号凌晨3:06):病毒在后台静默运行14小时后,私自安装“todesk”远程控制工具,为攻击者开辟长期操作通道。

• 事件爆发(11月11号清晨5:00左右):受感染主机出现“乱发消息”等明显异常行为,相关异常行为被内部运维人员发现,随即反馈至聚铭安全服务团队。

PART 02:事件处理

接到客户反馈后,聚铭网络安全服务专家第一时间启动应急响应机制,依托聚铭铭察高级威胁检测系统(iATD)系统立刻展开“中毒”回溯分析。

1、病毒文件精准检测

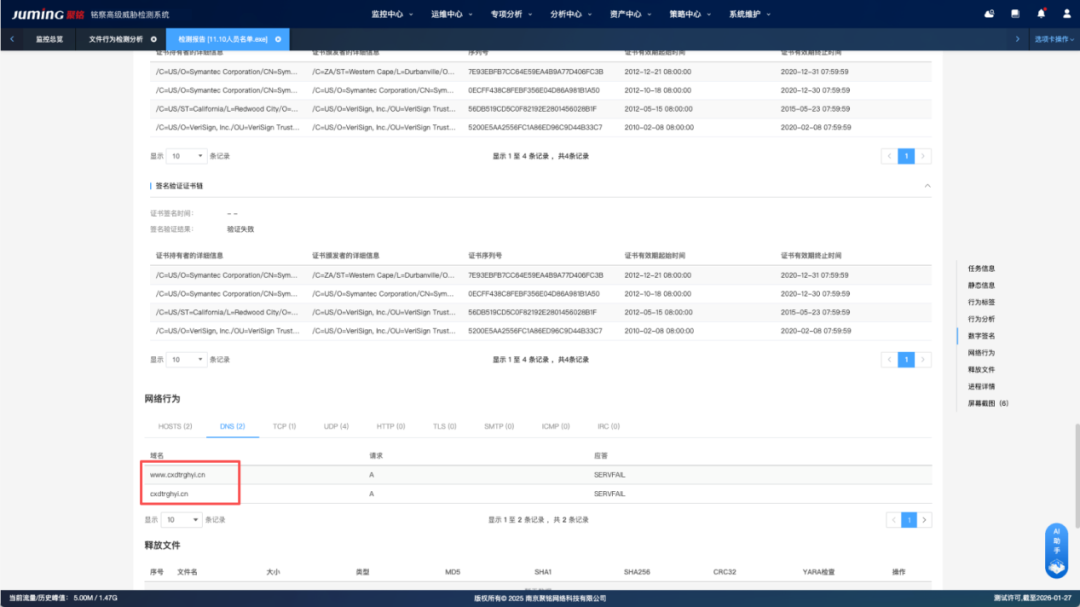

基于客户提供的涉事exe文件,iATD系统通过动态沙箱模拟运行环境,捕捉到文件执行后的关键行为——自动回连两个恶意域名:cxdtrghyi.cn与www.cxdtrghyi.cn,这为病毒溯源提供了核心线索。

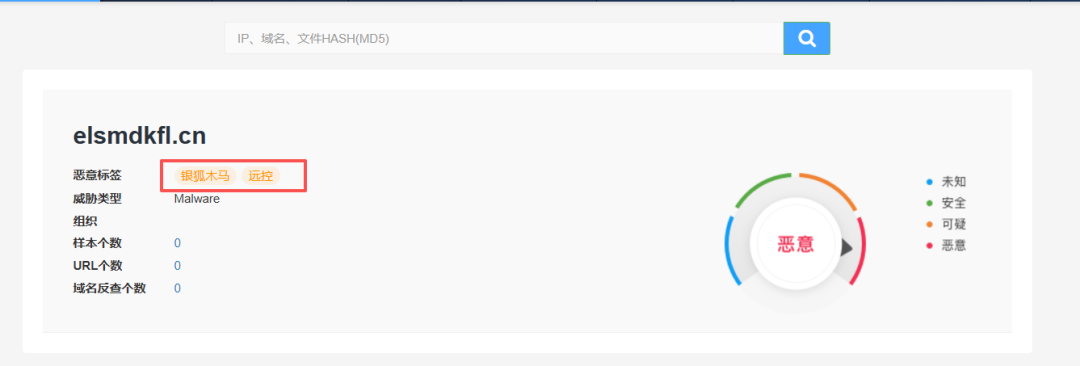

2、威胁情报交叉验证

将上述域名同步至聚铭高精准威胁情报分析中心,经多维度数据比对与行为特征匹配,最终证实该两组域名为“银狐木马”的专属控制域名,直接锁定病毒身份。

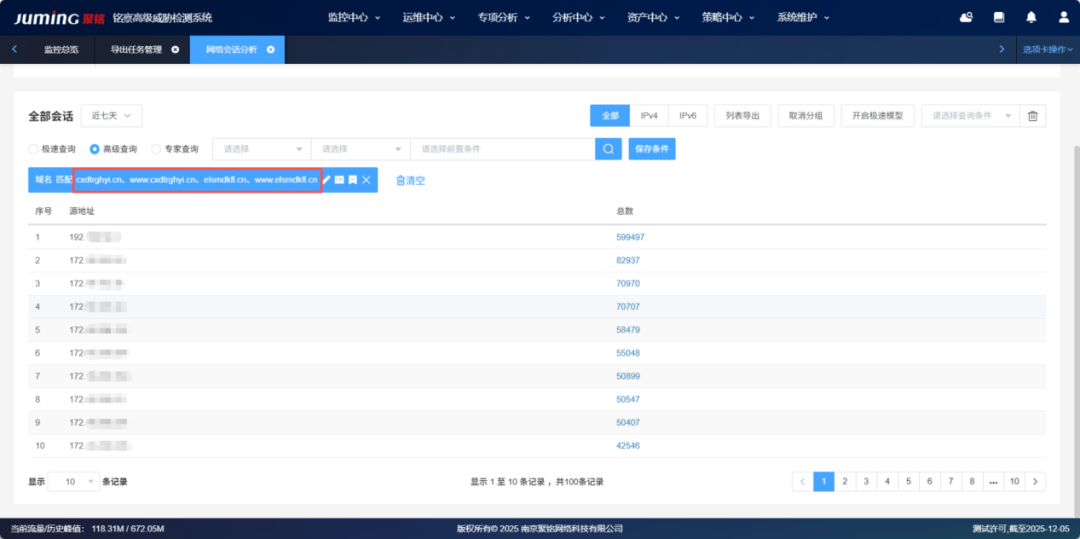

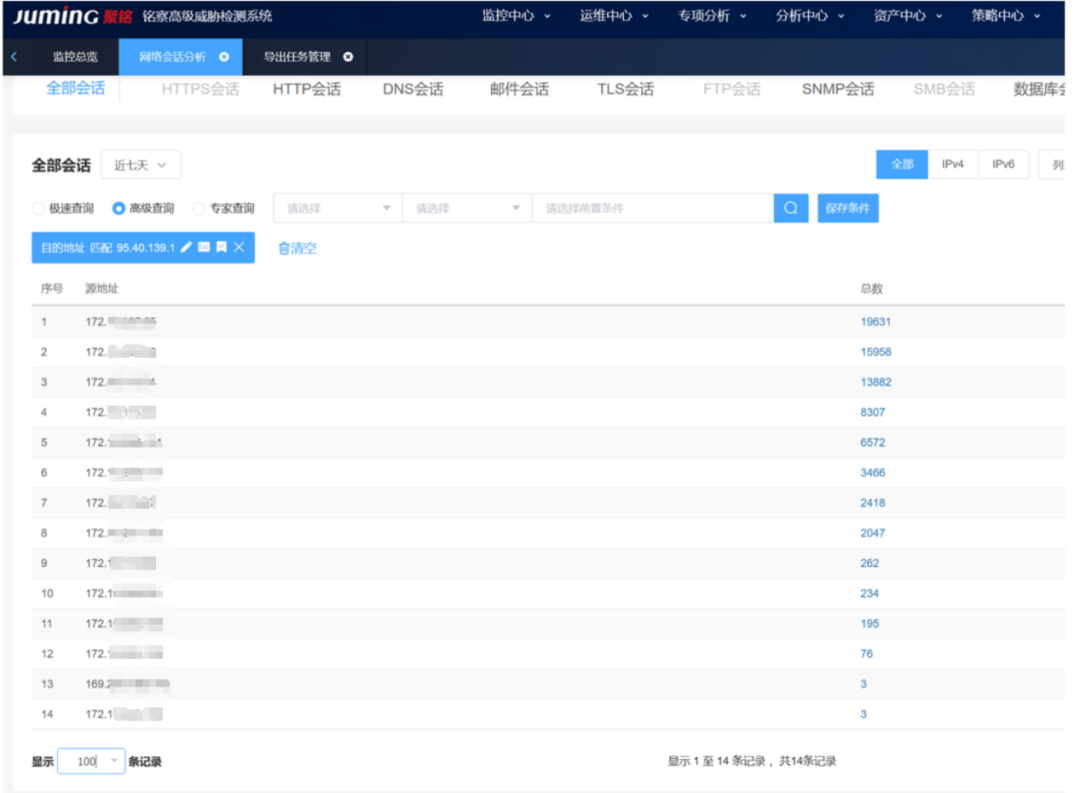

3、全域感染范围排查

为防止隐患扩散,聚铭网络安全服务专家启用iATD自研的全会话留存引擎,结合沙箱捕获的病毒网络行为特征,对银行内部所有终端设备的通信日志进行全面检索。最终排查结果显示,除通报主机外,内部还有14台以上设备已被“银狐木马”感染,及时避免了安全事件的进一步升级。

PART 03:安全警示

结合此次“银狐木马”感染事件,聚铭网络安全服务专家郑重提醒各政企单位及从业人员,需从预防-检测-响应三个维度构建安全防护体系,时刻绷紧数据安全这根弦。

1、严格规范文件接收流程:不随意点击群内、邮件中来源不明的exe、rar等可执行文件,重要文件传输前务必通过多渠道核实发送方身份;

2、部署专业威胁检测工具:依托具备沙箱分析、威胁情报联动、全流量监测功能的安全产品(如iATD),实现对未知恶意程序的早发现、早预警;

3、建立应急响应机制:定期开展安全培训与应急演练,确保员工掌握病毒感染初期的异常识别方法,一旦发现设备异常立即隔离并联系安全团队处置。