要闻速览

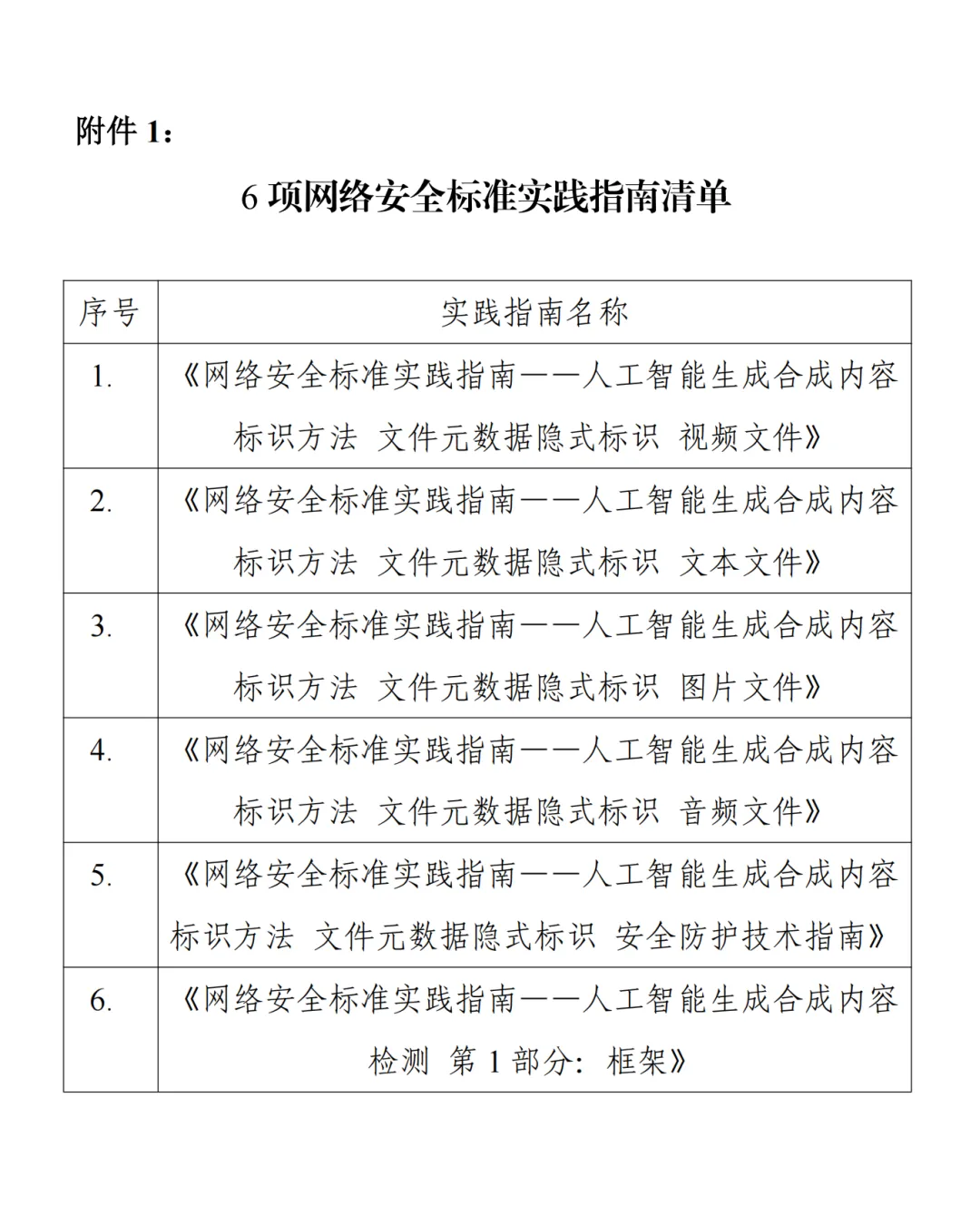

1、《人工智能生成合成内容标识方法 文件元数据隐式标识 文本文件》等6项网络安全标准实践指南发布

2、工信部:促进卫星通信产业发展,筑牢网络和数据安全防线

3、谷歌宣布将组建网络攻击部门,或引发不可控的风险态势升级

4、NVIDIA紧急修复NeMo AI Curator平台中可致任意代码执行与权限提升漏洞

5、国家育儿补贴政策遭利用,黑产组织借机窃取敏感数据

6、瑞典全国约200个城市居民敏感数据泄露:因关键供应商被黑

一周政策要闻

《人工智能生成合成内容标识方法 文件元数据隐式标识 文本文件》等6项网络安全标准实践指南发布

为贯彻落实《人工智能生成合成内容标识办法》,指导生成合成服务提供者和内容传播服务提供者开展人工智能生成合成内容标识相关活动,结合强制性国家标准GB 45438—2025《网络安全技术 人工智能生成合成内容标识方法》相关要求,近日,全国网络安全标准化技术委员会秘书处组织编制了《人工智能生成合成内容标识方法 文件元数据隐式标识 文本文件》等6项网络安全标准实践指南。

6份文件明确了人工智能生成合成文本、图片、音频、视频等内容的文件元数据隐式标识方法、元数据安全防护指南以及生成合成内容检测框架,可为生成合成服务提供者和内容传播服务提供者开展人工智能生成合成内容文件元数据隐式标识活动以及生成合成内容检测活动提供参考。

信息来源:全国网络安全标准化技术委员会 https://www.tc260.org.cn/front/postDetail.html?id=20250623172217

工信部:促进卫星通信产业发展,筑牢网络和数据安全防线

近日,工业和信息化部印发《关于优化业务准入促进卫星通信产业发展的指导意见》(简称《意见》),提出到2030年,卫星通信管理制度及政策法规进一步完善,产业发展环境持续优化,各类经营主体创新活力充分迸发,基础设施、产业供给、技术标准、国际合作等综合发展水平显著提升,推动卫星通信充分融入新发展格局,有力服务经济社会高质量发展。

《意见》还明确要求,指导督促相关企业依法履行国家安全主体责任,在相关系统的设计、建设、运行中同步规划、同步建设、同步运行安全技术措施,落实通信网络安全防护、数据分类分级保护、关键信息基础设施保护、网络安全等级保护以及个人信息保护等要求,建设信息安全技术措施,保障网络、数据和信息安全,加强用户实名制管理,做好防范治理电信网络诈骗相关技术保障措施。

消息来源:工业和信息化部 工信部印发《关于优化业务准入促进卫星通信产业发展的指导意见》

业内新闻速览

谷歌宣布将组建网络攻击部门,或引发不可控的风险态势升级

据CyberScoop网站8月27日报道,谷歌公司宣布将组建一个攻击性的网络安全部门,旨在寻求“合法且合乎道德”的网络安全防护选项,通过主动识别并挫败攻击活动,实现从被动防御向主动应对的转变。

谷歌公司这一举措与特朗普政府一直主张的进攻性网络战略遥相呼应,包括讨论通过“私掠许可证”授权私营企业开展目前法律禁止的进攻行动。然而,此举面临法律、伦理及实操层面的诸多障碍。有大量批评者警告称:进攻性网络行动成本高、技术复杂,且可能引发不可控的升级风险。同时,美国自身就是一个高度依赖数字基础设施的国家,最有可能成为被他国报复性攻击的目标。

NVIDIA紧急修复NeMo AI Curator平台中可致任意代码执行与权限提升漏洞

NVIDIA 日前发布重要安全更新,修复其 NeMo AI Curator 平台中一个编号为 CVE-2025-23307的严重安全漏洞,攻击者可利用该漏洞执行恶意代码并提升系统权限。该漏洞影响Windows、Linux、macOS 三大平台上所有 25.07 版本之前的 NVIDIA NeMo AI Curator系统。漏洞源于该平台文件处理机制中输入验证不当,攻击者可借此构造恶意文件触发代码注入攻击,其攻击杂度低,且无需用户交互,一旦利用成功,将严重影响系统机密性、完整性与可用性,甚至可能导致整个系统被攻陷。

目前,NVIDIA 已发布 25.07 版本修复该漏洞,用户可通过官方 GitHub 仓库获取更新。同时,NVIDIA 建议企业先在测试环境验证新版本兼容性,再部署至生产环境,并审查访问控制策略,减少攻击面。

消息来源:安全牛 谷歌宣布将组建网络攻击部门,或引发不可控的风险态势升级;4项网络安全国家标准公开征求意见;PDF转换工具沦为木马温床 | 牛览

国家育儿补贴政策遭利用,黑产组织借机窃取敏感数据

近期,一个名为UTG-Q-1000的高度组织化网络犯罪集团利用中国国家育儿补贴政策(每名儿童每年3600元)为诱饵,实施大规模金融诈骗和数据窃取活动。该组织结构严密,下设财务组、新闻与色情组、设计与制造组及黑市交易组,采用会员制管理模式,为成员分配唯一标识以追踪攻击成效。其主要攻击目标为企业财务人员和普通公众,通过伪造税务审计、电子收据和政府补贴通知等高仿真钓鱼信息,诱导受害者访问恶意网站或扫描二维码。技术上,该组织使用复杂规避手段:钓鱼页面作为加载器,通过伪装成图片请求的fetch调用,从嵌入图片中的加密数据(以Base64编码和XOR加密,密钥为"YourSecretKey123!@#")提取真实恶意URL,并利用0x21FE签名定位解密内容,动态加载至iframe中,有效绕过传统安全检测。同时,攻击者部署心跳机制,每秒向C2服务器(https://bmppc.cn/heartbeat.php)上报受害者状态,实现实时监控与攻击优化。

该组织已在37台Windows 10设备上持续活动,部分成员如"ylxuqxmz"已成功实施百余次攻击。

消息来源:FREEBUF https://www.freebuf.com/articles/database/446375.html

瑞典全国约200个城市居民敏感数据泄露:因关键供应商被黑

安全内参8月28日报道,瑞典软件供应商Miljödata疑似遭遇勒索软件攻击,目前已影响全国约200个市镇(瑞典共290个市镇和21个地区),波及约60%的城市居民。

该公司首席执行官Erik Hallén表示,攻击者已侵入其数据环境,窃取敏感信息并索要1.5个比特币(约合150万瑞典克朗,人民币112万元)作为赎金。

Miljödata的系统在瑞典80%的市镇中使用,主要用于处理劳动法案件、康复事务、医疗证明以及工伤事故申报,因此大量员工、前雇员及学生的个人敏感信息可能已遭泄露。

目前,公司正与外部专家合作调查事件并恢复系统。瑞典民防部长Carl-Oskar Bohlin表示,事件影响尚在评估中,国家计算机安全事件应急响应小组(CERT-SE)已介入,为受影响方提供支持,警方也已展开调查。

CERT-SE负责人Abbe Yasmine称正在联系可能受影响的个人以评估泄露范围。此次事件暴露了关键供应商的网络安全脆弱性,Bohlin强调政府将借此推动新的网络安全法案,拟对广泛社会主体提出更高的安全合规要求,以增强整体网络韧性。

消息来源:安全内参 https://www.secrss.com/articles/82485

来源:本安全周报所推送内容由网络收集整理而来,仅用于分享,并不意味着赞同其观点或证实其内容的真实性,部分内容推送时未能与原作者取得联系,若涉及版权问题,烦请原作者联系我们,我们会尽快删除处理,谢谢!