【一周安全资讯0531】国务院、中央军委公布实施《重要军工设施保护条例》;超1.84亿条账号密码泄露,涉微软、苹果等巨头 |

| 来源:聚铭网络 发布时间:2025-05-31 浏览次数: |

要闻速览 1、国务院、中央军委公布实施《重要军工设施保护条例》 2、《网络安全标准实践指南——个人信息保护合规审计要求》发布 3、国家互联网应急中心提醒:防范 “游蛇”黑产攻击活动的风险 4、工信部:关于防范PupkinStealer恶意软件的风险提示 5、超1.84亿条账号密码泄露,涉微软、苹果等巨头 6、西班牙汉堡王备份系统遭遇RCE漏洞威胁,黑客4000美元叫卖访问权限

一周政策要闻 国务院、中央军委公布实施《重要军工设施保护条例》 国务院、中央军委日前公布《重要军工设施保护条例》(以下简称《条例》),自2025年9月15日起施行。《条例》旨在保护重要军工设施的安全,保障重要军工设施的使用效能和军工科研、生产等活动的正常进行,加强国防现代化建设。《条例》共7章51条,主要规定了以下内容。 一是明确重要军工设施范围和各方责任。规定依法保护的重要军工设施范围,明确国务院有关部门、地方人民政府、有关军事机关及重要军工设施管理单位等的职责。 二是规范重要军工设施保护区划定。明确重要军工设施通过划定重要军工设施保护区实施保护,规定重要军工设施保护区范围划定、调整的程序及要求。 三是明确重要军工设施的保护措施。规定重要军工设施保护区应当采取管控进入等安全防护措施,明确重要军工设施保护区外围安全控制范围的有关保护要求,并对利用重要军工设施开展重大科研试验活动等特殊情形的保护作出规定。 四是强化重要军工设施管理单位责任义务。明确建立健全保护责任制、实施全过程安全管理、制定应急预案、开展安全保护风险评估等职责,并明确内部治安保卫等方面的要求。 五是加强各方面保障监督。明确编制国民经济和社会发展规划等应统筹重要军工设施保护需要,强化行业主管部门和地方人民政府的监督检查、综合治理责任。

信息来源:中华人民共和国中央人民政府 https://www.gov.cn/zhengce/zhengceku/202505/content_7025326.htm

《网络安全标准实践指南——个人信息保护合规审计要求》发布 根据《中华人民共和国个人信息保护法》《网络数据安全管理条例》《个人信息保护合规审计管理办法》等法律法规要求,为支撑个人信息保护合规审计工作,落实合规审计中专业机构相关规定,全国网络安全标准化技术委员会秘书处组织编制了《网络安全标准实践指南——个人信息保护合规审计 专业机构服务能力要求》。 本《实践指南》从基本条件、管理能力、专业能力、人员能力、场所与设备资源能力五个方面规范了专业机构提供个人信息保护合规审计服务的能力要求,可用于规范专业机构个人信息保护合规审计活动。

消息来源:全国网络安全标准化技术委员会 关于发布《网络安全标准实践指南——个人信息保护合规审计 专业机构服务能力要求》的通知

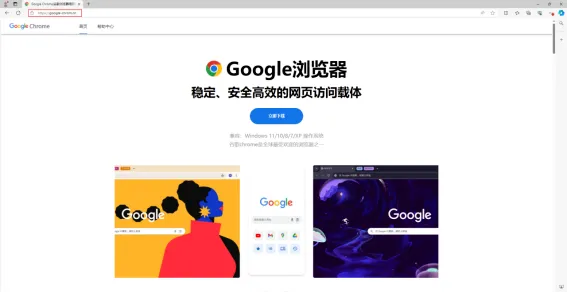

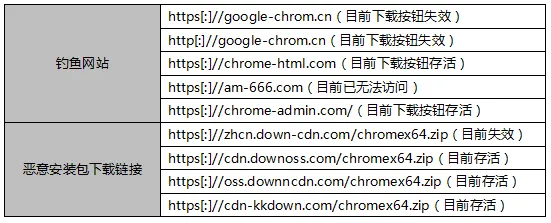

业内新闻速览 国家互联网应急中心提醒:防范 “游蛇”黑产攻击活动的风险 近期,CNCERT监测到“游蛇”黑产团伙(又名“银狐”、“谷堕大盗”、“UTG-Q-1000”等)组织活动频繁,攻击者采用搜索引擎SEO推广手段,伪造Chrome浏览器下载站。伪造站与正版官网高度相似,极具迷惑性。用户一旦误信并下载恶意安装包,游蛇远控木马便会植入系统。实现对目标设备的远程操控,盗取敏感数据等操作。通过跟踪监测发现其每日上线境内肉鸡数(以IP数计算)最多已超过1.7万。 “游蛇”自2022年下半年开始频繁活跃至今,针对国内用户发起了大量攻击活动,以图窃密和诈骗。该黑产团伙主要通过即时通讯软件(微信、企业微信等)、搜索引擎SEO推广、钓鱼邮件等途径传播恶意文件,其传播的恶意文件变种多、免杀手段更换频繁且攻击目标所涉及的行业广泛。 攻击活动分析: 攻击者搭建以“Chrome浏览器”为诱饵的钓鱼网站,诱导受害者从网站下载恶意安装包。

攻击者搭建了多个钓鱼网站,下载时又跳转至多个下载链接,具体如下表所示。

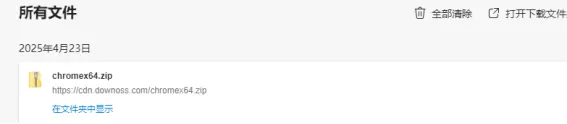

下载的恶意安装包是以“chromex64.zip”命名的压缩包文件。

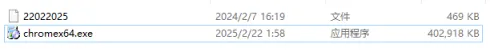

压缩包存在两个文件,其中chromex64.exe是一个文件解压程序,另一个是正常的dll文件,但文件名以日月年格式命名,疑似恶意程序更新日期。

chromex64.exe运行后将默认在C:\Chr0me_12.1.2释放文件。其中包含旧版本Chrome浏览器相关文件,由于该软件不是正常安装,导致浏览器无法正常更新。

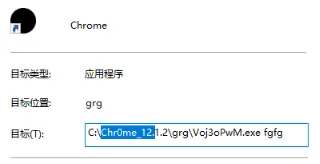

同时会解压程序在桌面创建快捷方式,但快捷方式中实际初始运行的是本次活动投放的恶意文件,携带参数运行,不仅启动自身,还启动Chrome浏览器进程,以掩盖该恶意快捷方式功能。

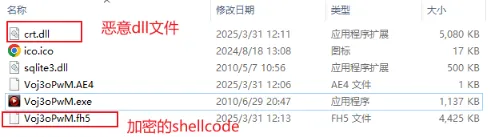

对应路径文件如下,采用dll侧加载(白+黑)形式执行。

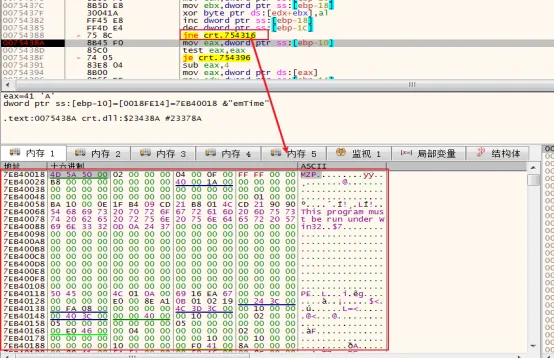

在内存中解密并执行shellcode,该shellcode实质为dll格式的Gh0st远控木马家族变种。

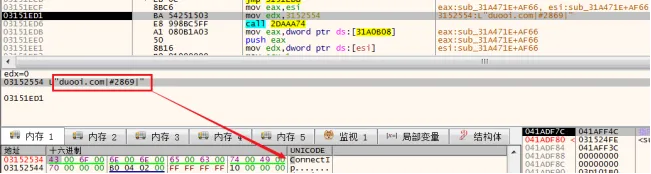

该dll加载后,连接C2地址duooi.com:2869,其中的域名是2025年2月19日注册的,目前最新样本主要请求该域名。

基于情报关联域名解析的IP地址,发现攻击者基于任务持续注册域名,并硬编码至加密的shellcode文件中,部分旧有域名也更换IP地址,样本分析期间所有域名又更换了两次解析IP地址。

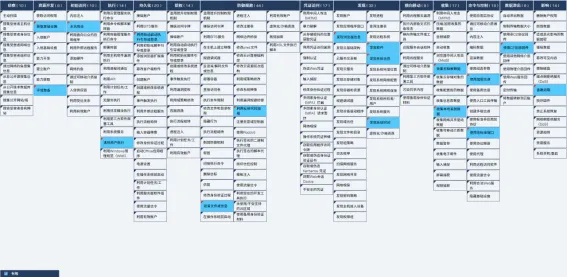

样本对应的ATT&CK映射图谱:

ATT&CK技术行为描述表如下。

感染规模: 通过监测分析发现,国内于2025年4月23日至5月12日期间,“游蛇”黑产团伙使用的Gh0st远控木马日上线肉鸡数最高达到1.7万余台,C2日访问量最高达到4.4万条,累计已有约12.7万台设备受其感染。每日境内上线肉鸡数情况如下。

防范建议: 请广大网民强化风险意识,加强安全防范,避免不必要的经济损失,主要建议包括: (1)建议通过官方网站统一采购、下载正版软件。如无官方网站建议使用可信来源进行下载,下载后使用反病毒软件进行扫描并校验文件HASH。 (2)尽量不打开来历不明的网页链接,不要安装来源不明软件。 (3)加强口令强度,避免使用弱口令,密码设置要符合安全要求,并定期更换。建议使用16位或更长的密码,包括大小写字母、数字和符号在内的组合,同时避免多个服务器使用相同口令。 (4)梳理已有资产列表,及时修复相关系统漏洞。 (5)安装终端防护软件,定期进行全盘杀毒。 (6)当发现主机感染僵尸木马程序后,立即核实主机受控情况和入侵途径,并对受害主机进行清理。

消息来源:国家互联网应急中心 关于“游蛇”黑产攻击活动的风险提示

工信部:关于防范PupkinStealer恶意软件的风险提示 近日,工业和信息化部网络安全威胁和漏洞信息共享平台(CSTIS)监测发现信息窃取型恶意软件PupkinStealer持续活跃,该恶意软件可窃取浏览器凭据、即时通信会话及桌面文件等敏感信息,导致敏感信息泄露、账号劫持及网络横向渗透等连锁风险。 PupkinStealer恶意软件首次发现于2025年4月,是一款基于.NET框架开发的信息窃取类恶意程序,具有特定的攻击目标和危害特性。该恶意软件利用即时通讯应用Bot API(即时通讯平台的机器人接口)建立通信信道,规避流量检测。植入系统后,PupkinStealer首先提取Chromium内核浏览器的Local State文件获取解密密钥,通过Windows DPAPI(数据保护接口)破解存储的账户密码,随后扫描桌面文件,窃取相关敏感数据,最终将数据压缩为ZIP文件,嵌入受害IP、系统SID等元数据,经由即时通讯应用外传至攻击者控制的机器人账号。 建议相关单位及用户立即组织排查,及时更新防病毒软件,部署流量监测系统识别异常API请求,强制实施文件完整性检查,及时清理临时目录可疑文件,并通过部署多因素身份认证、定期开展攻击演练等方式,提升钓鱼邮件及篡改软件安装包的辨识能力,防范网络攻击风险。 消息来源:网络安全威胁和漏洞信息共享平台 关于防范PupkinStealer恶意软件的风险提示

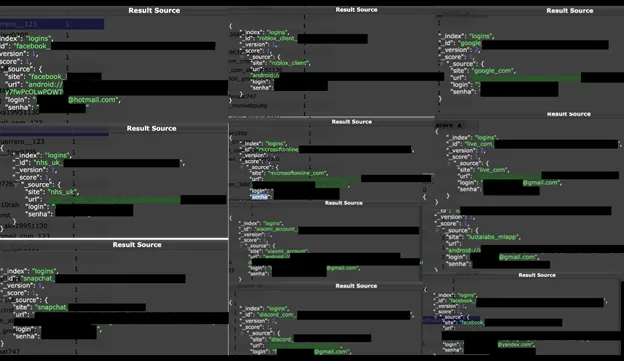

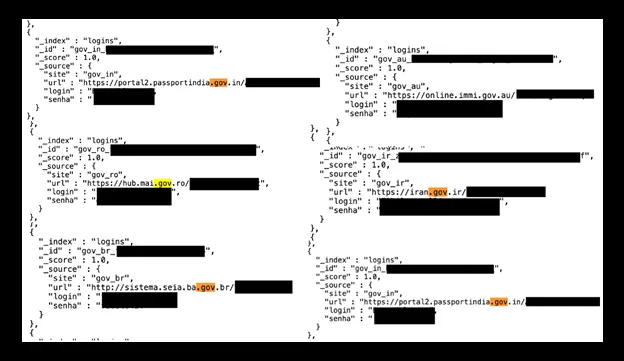

超1.84亿条账号密码泄露,涉微软、苹果等巨头 近期,安全研究员Jeremiah Fowler发现了一个公开暴露在互联网上的Elastic数据库,内含1.84亿条账号登录信息记录,总数据量超过47GB。这些记录包含了苹果、脸书、谷歌等多个知名互联网平台的用户账户信息以及来自美国、中国、澳大利亚等数十个国家政府相关账号凭证。

样本分析显示,数据中包含大量主流互联网服务的登录凭证,如脸书、谷歌、Instagram、Netflix、PayPal、亚马逊、苹果、Snapchat、Spotify、雅虎等平台的账号,另有部分.gov域名邮箱,关联美国、澳大利亚、加拿大、中国、印度等多个国家政府机构。

尽管数据库已下线,尚无法确认在暴露期间是否已有他人访问并滥用这些敏感信息。此次事件再次凸显集中存储敏感信息所带来的单点泄露风险。

消息来源:安全内参 https://www.secrss.com/articles/79028

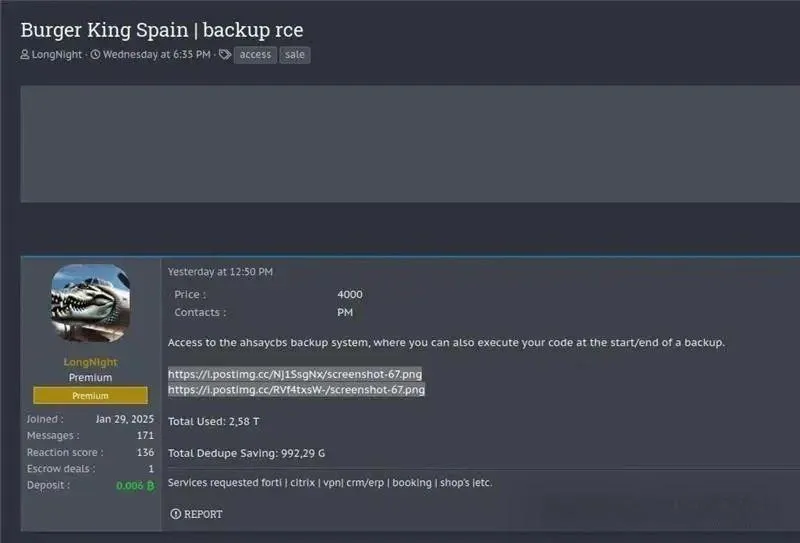

西班牙汉堡王备份系统遭遇RCE漏洞威胁,黑客4000美元叫卖访问权限 威胁行为者#LongNight近日在黑客论坛上公开叫价4000美元,声称出售西班牙汉堡王备份基础设施的远程代码执行(RCE)访问权限。该漏洞针对汉堡王使用的AhsayCBS备份系统。这是该公司数据管理基础设施的关键组件,负责处理跨多个存储平台的敏感企业信息。

此次漏洞销售的时机和方式表明,威胁行为者对企业备份系统及其固有安全弱点有着详细了解。该漏洞利用机制允许攻击者在备份操作期间执行任意代码,特别是在备份过程的初始化和完成阶段。备份操作通常以提升的系统权限运行,并且常常绕过标准安全监控,为恶意代码执行创造了理想窗口。通过针对备份操作期间的执行点,攻击者可能访问敏感数据流、修改备份完整性,或在不被传统安全措施检测到的情况下建立对企业网络的持久访问。

来源:本安全周报所推送内容由网络收集整理而来,仅用于分享,并不意味着赞同其观点或证实其内容的真实性,部分内容推送时未能与原作者取得联系,若涉及版权问题,烦请原作者联系我们,我们会尽快删除处理,谢谢! |

|

上一篇:2025年5月30日聚铭安全速递 |