要闻速览

1、中央网信办等三部门印发《2025年深入推进IPv6规模部署和应用工作要点》

2、公安部网安局部署依托网络安全服务认证体系加强等级测评监管工作

3、英特尔CPU曝重大安全漏洞,可导致内存泄露

4、全球联合行动捣毁Lumma恶意软件即服务网络,查封2300个域名

5、容器僵尸爆发:Docker容器遭新型自复制Dero挖矿病毒攻击

6、零售巨头因勒索攻击运营中断数月,预计损失近30亿元

一周政策要闻

中央网信办等三部门印发《2025年深入推进IPv6规模部署和应用工作要点》

近日,中央网信办、国家发展改革委、工业和信息化部联合印发《2025年深入推进IPv6规模部署和应用工作要点》(以下简称《工作要点》)。

《工作要点》要求,以全面推进IPv6技术创新与融合应用为主线,增强内生发展动力,完善技术产业生态,有力支撑网络强国建设。

《工作要点》明确了2025年工作目标:到2025年末,全面建成全球领先的IPv6技术、产业、设施、应用和安全体系。IPv6活跃用户数达到8.5亿,物联网IPv6连接数达到11亿,固定网络IPv6流量占比达到27%,移动网络IPv6流量占比达到70%。IPv6内生发展动力明显提升;IPv6使用体验明显提升;政企机构IPv6部署水平明显提升;IPv6单栈部署力度持续加大;IPv6创新生态持续完善;IPv6安全能力持续改进,各类安全产品的IPv6功能进一步丰富、防护能力进一步提高。

《工作要点》部署了9个方面42项重点任务:一是增强内生发展动力;二是强化网络服务保障;三是加大应用基础设施供给;四是深化单栈规模部署;五是提高终端设备连通水平;六是深化融合应用;七是促进创新生态和标准体系建设;八是强化试点示范和宣传推广;九是强化网络安全保障。

信息来源:中华人民共和国国家互联网信息办公室 thttps://www.cac.gov.cn/2025-05/20/c_1749446498560205.htm

公安部网安局部署依托网络安全服务认证体系加强等级测评监管工作

5月13日,公安部网安局组织召开“依托网络安全服务认证体系加强等级测评监管工作”视频会议,就依托网络安全服务认证体系全面规范加强等级测评活动监管工作进行部署。

会上,公安部第一研究所、公安部第三研究所分别对《网络安全等级测评师能力评估实施指南》《网络安全等级测评机构认证实施指南》进行解读。会议要求,各级网络安全等级保护工作协调小组办公室要加强统筹协调,各级公安机关网安部门要与公安部第一研究所、公安部第三研究所加强协同联动,依托网络安全服务认证体系,完善网络安全等级测评师能力评估和管理,规范网络安全等级测评机构认证和管理,强化网络安全等级测评活动全流程全方位监管,全面提升网络安全等级测评的规范性、专业性、客观性和权威性。

消息来源:公安部网安局 公安部网安局部署依托网络安全服务认证体系加强等级测评监管工作

业内新闻速览

英特尔CPU曝重大安全漏洞,可导致内存泄露

近日,研究人员发现了一个影响所有现代英特尔CPU的新安全漏洞(CVE-2024-45332),该漏洞可导致敏感数据从内存中泄露,表明Spectre漏洞在七年多后仍然困扰着计算机系统。

这个被称为分支特权注入(Branch Privilege Injection,BPI)的漏洞可被利用来滥用CPU的预测计算,从而获取对其他处理器用户信息的未授权访问,可能使攻击者能够读取处理器缓存和同一CPU上其他用户的工作内存内容。该攻击利用了分支预测器竞争条件(BPRC),这种情况在处理器在具有不同权限的两个用户之间切换预测计算时出现,为无特权黑客创造了绕过安全屏障并访问特权进程中机密信息的可能。英特尔已发布微码补丁修复此漏洞。

同时,研究人员详细介绍了代号为"Training Solo"的自训练Spectre v2攻击。这些硬件漏洞被追踪为CVE-2024-28956和CVE-2025-24495,可用于攻击英特尔CPU,以高达17 Kb/s的速度泄露内核内存。研究发现,这些漏洞可以"完全打破域隔离,重新启用传统的用户-用户、客户机-客户机,甚至客户机-主机Spectre-v2攻击"。其中,CVE-2024-28956为间接目标选择(ITS),影响英特尔第9-11代Core和第2-3代Xeon等处理器;CVE-2025-24495为Lion Cove BPU问题,影响带有Lion Cove核心的英特尔CPU。英特尔已为这些缺陷发布微码更新。

消息来源:数世咨询 研究人员发现新的英特尔 CPU 缺陷,可导致内存泄漏和 Spectre v2 攻击

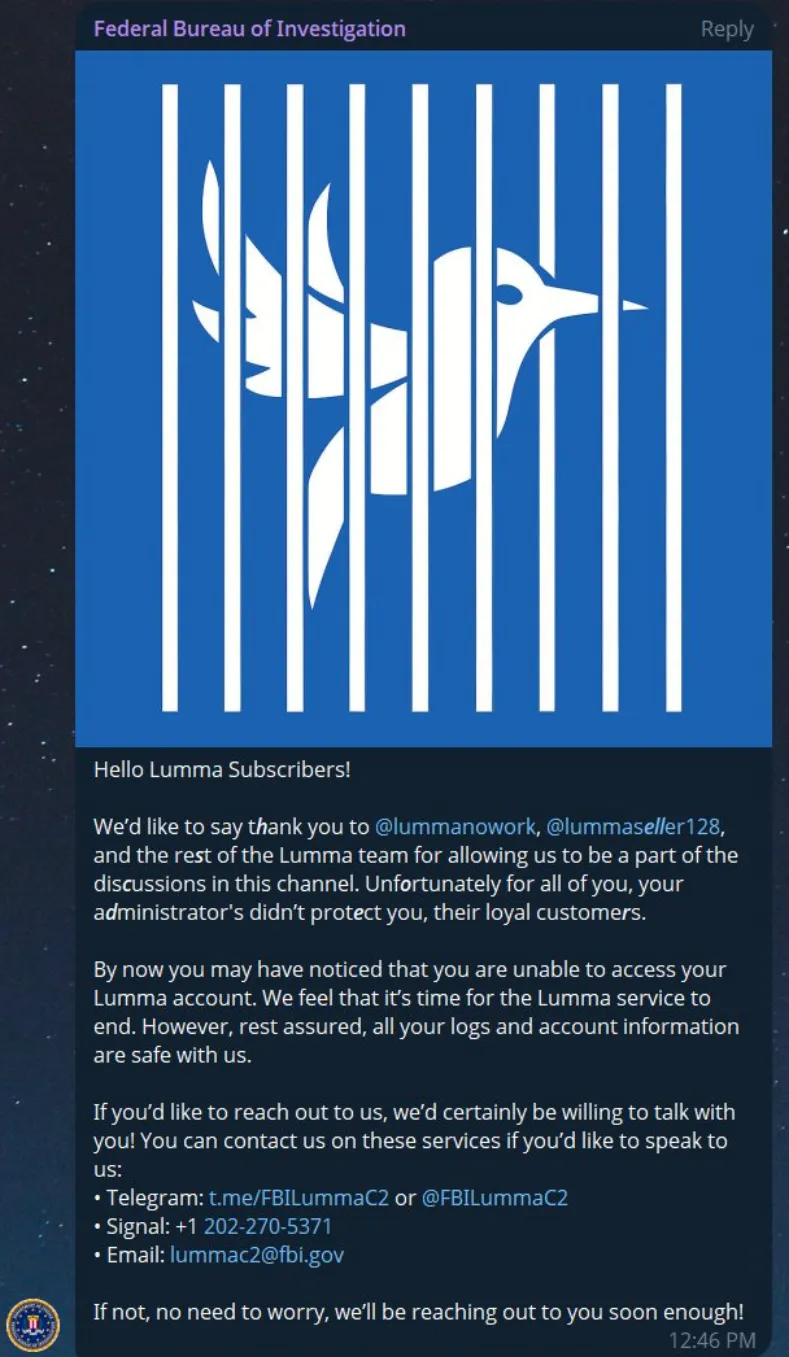

全球联合行动捣毁Lumma恶意软件即服务网络,查封2300个域名

在一次跨国协作行动中,微软、执法机构和多家科技公司于5月联手瓦解了Lumma恶意软件即服务(MaaS)运营网络。微软通过法律行动查封了约2300个域名,美国司法部同时捣毁了该恶意软件的租赁市场和控制面板,欧洲刑警组织网络犯罪中心(EC3)和日本网络犯罪控制中心(JC3)则协助查封了位于欧洲和日本的基础设施。

Lumma Stealer不仅仅是一种恶意软件,它还是一种“生意”。它通过分层订阅模式出售,提供从基本的凭证窃取工具(250美元)到完整的源代码访问(20000美元)等多种服务。其创建者“Shamel”像经营初创公司一样运营这个恶意软件,甚至设计了一个独特的鸟标志和标语,试图淡化其恶意意图。该恶意软件具有高级规避和数据窃取功能,能从Chrome、Edge、Firefox等浏览器中窃取加密货币钱包、Cookie、凭证、密码和信用卡信息。

据IBM X-Force 2025年威胁情报报告显示,过去一年中,暗网上出售的信息窃取者凭证增加了12%,而通过钓鱼传播的信息窃取者数量则激增了84%,其中Lumma占比最大。

此次行动的参与方还包括ESET、CleanDNS、Bitsight、Lumen、GMO Registry和全球律师事务所Orrick。FBI和CISA也发布了联合公告,提供了与部署Lumma恶意软件的威胁行为者相关的妥协指标和已知战术、技术及程序的详细信息。

消息来源:看雪学苑 微软出手!全球打击Lumma Stealer,2300多个域名被查封

容器僵尸爆发:Docker容器遭新型自复制Dero挖矿病毒攻击

FREEBUF5月22日消息,卡巴斯基实验室发现一种新型恶意软件,专门利用暴露在互联网上的Docker容器API发起自复制式Dero加密货币挖矿攻击。该恶意软件无需依赖命令与控制服务器(C2),即可通过感染的容器自动扫描并传播到其他存在漏洞的Docker主机,形成“容器僵尸网络”。攻击主要包含两个用Go语言编写的核心组件:一是伪装成Nginx Web服务器的传播蠕虫“nginx”,负责扫描和感染;二是定制化的Dero挖矿程序“cloud”,内含加密的钱包和节点配置信息。

入侵流程分为四步:首先劫持主机并启动恶意容器,随后安装masscan扫描工具和Docker工具包,在容器中部署恶意组件,最后搜索更多暴露的Docker API继续传播。

其具备强隐蔽性和持久化能力,如伪造日志路径、监控version.dat文件防止重复感染,并自动重启挖矿进程。恶意软件使用masscan工具扫描随机IP,寻找开放Docker API的目标执行攻击命令。分析显示,该挖矿程序基于开源项目DeroHE CLI开发,使用UPX加壳和AES加密配置信息。所用基础设施曾关联Kubernetes挖矿攻击,显示攻击者正在复用资源升级攻击手段。

截至2025年4月,全球至少有520个Docker API暴露于2375端口,表明此类威胁具有广泛潜在风险。卡巴斯基强调,尽管容器攻击频率较低,但危害性极高,企业应加强容器环境安全防护与监控。

消息来源:FREEBUF https://www.freebuf.com/articles/432019.html

零售巨头因勒索攻击运营中断数月,预计损失近30亿元

安全内参5月22日消息,英国零售巨头马莎百货(也称玛莎百货、M&S)警告投资者称,4月遭遇的勒索软件攻击可能导致其交易利润损失高达3亿英镑(约合人民币29亿元)。

公司表示,计划通过成本控制措施(包括可能获得的保险赔付)大幅降低这一损失数额,但是运营中断可能会持续至7月。

此次玛莎百货网络安全事故的影响远不止业务停摆。根据其提交给伦敦证券交易所的公告,系统中断波及食品配送、仓储调度和库存管理等多个核心业务链条,导致:

-

食品货架空缺、库存浪费;

-

大量物流操作需手工处理,成本飙升;

-

线上商城关停,电商业务彻底瘫痪;

-

客户数据泄露,或引发后续诉讼与信任危机。

玛莎百货初步评估损失将达3亿英镑(约合人民币29亿元),这还不包括后续法律赔偿、品牌修复、客户流失与潜在合规处罚,潜在损失远远超出4亿美元,堪称一场“数据核爆”级别的灾难。

消息来源:安全内参 https://www.secrss.com/articles/78986

来源:本安全周报所推送内容由网络收集整理而来,仅用于分享,并不意味着赞同其观点或证实其内容的真实性,部分内容推送时未能与原作者取得联系,若涉及版权问题,烦请原作者联系我们,我们会尽快删除处理,谢谢!