【一周安全资讯1026】国家数据局《数据领域名词解释》公开征求意见;国家网络安全通报中心风险提示:重点防范境外恶意网址和恶意IP |

| 来源:聚铭网络 发布时间:2024-10-26 浏览次数: |

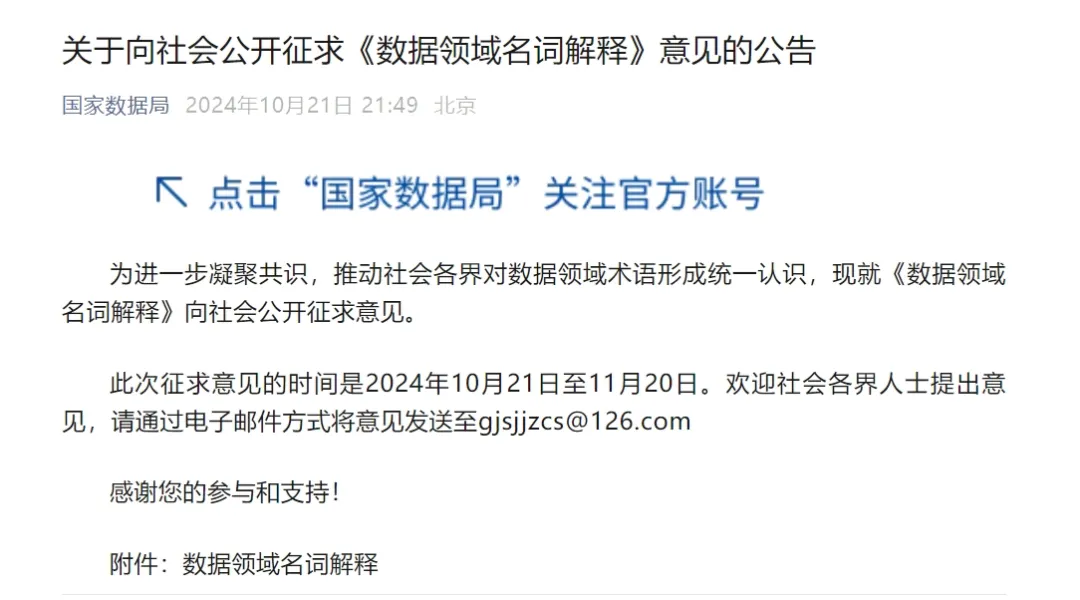

要闻速览 1、国家数据局《数据领域名词解释》公开征求意见 2、《网络安全标准实践指南》文件管理办法、标准参与单位管理办法等2项制度文件印发 3、国家网络安全通报中心风险提示:重点防范境外恶意网址和恶意IP 4、我国首个、自主可控,华为原生鸿蒙操作系统正式发布 5、卡西欧遭遇灾难式勒索攻击:系统瘫痪、交付延迟、财报推迟 6、黑客兜售1.45TB美军机密数据,声称已掌握美太空部队尖端技术信息 一周政策要闻 国家数据局《数据领域名词解释》公开征求意见 为进一步凝聚共识,推动社会各界对数据领域术语形成统一认识,近日,国家数据局就《数据领域名词解释》向社会公开征求意见。 此次征求意见的时间是2024年10月21日至11月20日。有关《附件:数据领域名词解释》,请访问以下链接进行查看:https://mp.weixin.qq.com/s/uMcMcauaM6Hy0E-3vJMvyw。欢迎社会各界人士提出意见,请通过电子邮件方式将意见发送至gjsjjzcs@126.com。

信息来源:国家数据局https://mp.weixin.qq.com/s/uMcMcauaM6Hy0E-3vJMvyw

《网络安全标准实践指南》文件管理办法、标准参与单位管理办法等2项制度文件印发 为了落实全国网络安全标准化技术委员会2024年度工作要点,网安标委秘书处组织对《全国网络安全标准化技术委员会<网络安全标准实践指南>文件管理办法》、《全国网络安全标准化技术委员会标准参与单位管理办法》等2项委员会制度文件进行了修订。 日前,文件正式印发,相关标准工作组及成员单位需认真遵照执行。

消息来源:全国网络安全标准化技术委员会

https://www.tc260.org.cn/front/postDetail.html?id=20241021144234

业内新闻速览 国家网络安全通报中心风险提示:重点防范境外恶意网址和恶意IP 近期,中国国家网络与信息安全信息通报中心发现一批境外恶意网址和恶意IP,有多个具有某大国政府背景的境外黑客组织,利用这些网址和IP持续对中国和其他国家发起网络攻击。这些恶意网址和IP都与特定木马程序或木马程序控制端密切关联,网络攻击类型包括建立僵尸网络、网络钓鱼、勒索病毒等,以达到窃取商业秘密和知识产权、侵犯公民个人信息等目的,对中国国内联网单位和互联网用户构成重大威胁,部分活动已涉嫌刑事犯罪。相关恶意网址和恶意IP归属地主要涉及:美国、波兰、荷兰、保加利亚、土耳其、日本等。主要情况如下: 一、恶意地址信息 (一)恶意地址:j.foxnointel.ru 关联IP地址:172.235.51.77 归属地:美国/加利福尼亚州/洛杉矶 威胁类型:僵尸网络 病毒家族:fodcha 描述:这是一种DDoS僵尸网络木马,通过N-Day漏洞和Telnet、SSH弱口令进行传播。攻击者可控制被感染的“肉鸡”(联网终端)对互联网上的其它系统或设备发起DDoS攻击,导致关键信息基础设施或重要网络应用瘫痪,干扰破坏国计民生和社会公共秩序。 (二)恶意地址:a.foxnointel.ru 关联IP地址:92.223.30.136 归属地:美国/加利福尼亚州/洛杉矶 威胁类型:僵尸网络 病毒家族:fodcha 描述:这是一种DDoS僵尸网络木马,通过N-Day漏洞和Telnet、SSH弱口令进行传播。攻击者可控制被感染的“肉鸡”(联网终端)对互联网上的其它系统或设备发起DDoS攻击,导致关键信息基础设施或重要网络应用瘫痪,干扰破坏国计民生和社会公共秩序。 (三)恶意地址:93.157.106.238 归属地:保加利亚/索非亚州/索非亚 威胁类型:僵尸网络 病毒家族:mirai 描述:这是一种Linux僵尸网络病毒,通过网络下载、漏洞利用、Telnet和SSH暴力破解等方式进行扩散,入侵成功后可对目标网络系统发起分布式拒绝服务(DDos)攻击。 (四)恶意地址:LOADINGBOATS.DYN 关联IP地址:89.36.160.67 归属地:波兰/马佐夫舍省/华沙 威胁类型:僵尸网络 病毒家族:catddos 描述:Catddos病毒家族主要通过IoT设备的N-Day漏洞进行传播,已公开样本包括CVE-2023-46604、CVE-2021-22205等,该恶意地址是相关病毒家族近期有效活跃的回连地址。 (五)恶意地址:95.214.27.194 归属地:荷兰/北荷兰省/阿姆斯特丹 威胁类型:僵尸网络 病毒家族:moobot 描述:这是一种Mirai僵尸网络的变种,常借助各种IoT设备漏洞例如CVE-2015-2051、CVE-2018-6530、CVE-2022-26258、CVE-2022-28958等进行入侵,攻击者在成功入侵设备后将下载MooBot的二进制文件并执行,进而组建僵尸网络并可能发起分布式拒绝服务(DDos)攻击。 (六)恶意地址:dovahnoh1.duckdns.org 关联IP地址:88.227.180.194 归属地:土耳其/阿达纳省/塞伊汉 威胁类型:网络后门 病毒家族:Asyncrat 描述:该恶意地址关联多个Asyncrat病毒家族样本,部分样本的MD5值为0afe92d70093444605979eafa2afca4d和24d5b4b63fe3f30c9a399f0c76196104。该网络后门采用C#语言编写,主要功能包括屏幕监控、键盘记录、密码获取、文件窃取、进程管理、开关摄像头、交互式SHELL,以及访问特定URL等。该木马通过移动介质、网络钓鱼等方式进行传播,现已发现多个关联变种,部分变种主要针对民生领域的联网系统。 (七)恶意地址:134.122.138.230:7021 归属地:日本/东京都/东京 威胁类型:网络后门 病毒家族:SilverFox 描述:该恶意地址关联SilverFox病毒家族样本,其MD5值为bfc4b93fade57ead4fa15d37aef94760,相关样本通过钓鱼邮件进行传播,经变种伪装成企业内部应用软件诱骗用户下载点击。 二、排查方法 1、详细查看分析浏览器记录以及网络设备中近期流量和DNS请求记录,查看是否有以上恶意地址连接记录,如有条件可提取源IP、设备信息、连接时间等信息。 2、在本单位应用系统中部署网络流量检测设备进行流量数据分析,追踪与上述网络和IP发起通信的设备网上活动痕迹。 3、如果能够成功定位到遭受攻击的联网设备,可主动对这些设备进行勘验取证,进而组织技术分析。 三、处置建议 1、对所有通过社交平台或电子邮件渠道接收的文件和链接保持高度警惕,重点关注其中来源未知或不可信的情况,不要轻易信任或打开相关文件。 2、及时在威胁情报产品或网络出口防护设备中更新规则,坚决拦截以上恶意网址和恶意IP的访问。 3、向有关部门及时报告,配合开展现场调查和技术溯源。 消息来源:国家网络安全通报中心https://mp.weixin.qq.com/s/uYVx7bAP7Oqey-DeSUjZJA

我国首个、自主可控,华为原生鸿蒙操作系统正式发布 10月22日,我国首个国产移动操作系统——华为原生鸿蒙操作系统正式发布,这也是继苹果iOS和安卓系统后,全球第三大移动操作系统。

据介绍,此前已经发布过的鸿蒙系统,由于系统底座仍使用了部分AOSP开放源代码,而不得不兼容部分安卓应用软件。而此次发布的原生鸿蒙,实现了系统底座的全部自研,系统的流畅度、性能、安全特性等提升显著,也实现了国产操作系统的自主可控。 消息来源:IT之家 https://mp.weixin.qq.com/s/EUxPyUTss3fr9u1hHZ-W-Q

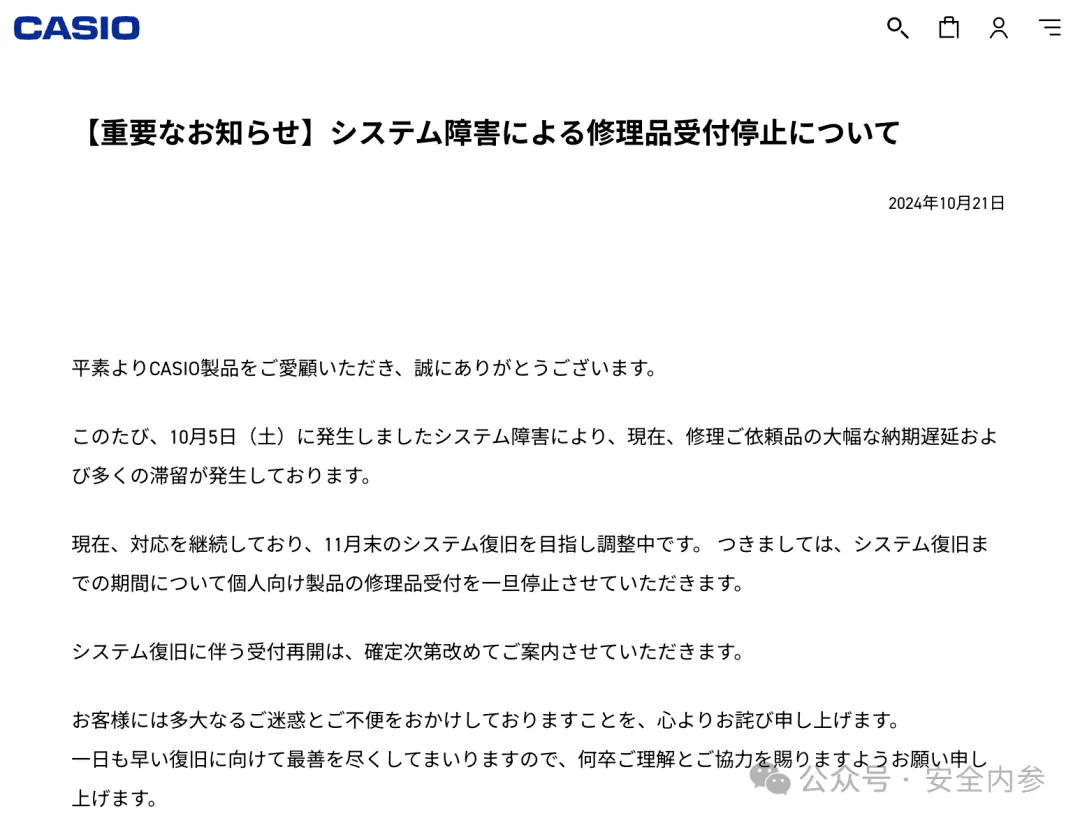

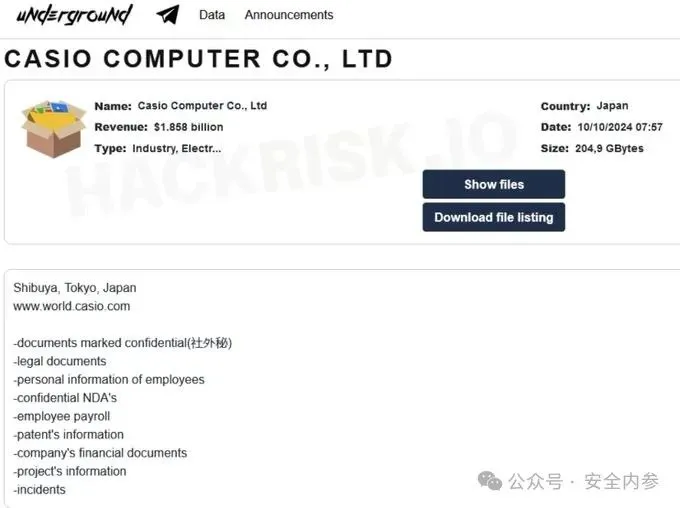

卡西欧遭遇灾难式勒索攻击:系统瘫痪、交付延迟、财报推迟 安全内参10月23日消息,日本知名手表制造商卡西欧计算机株式会社宣布,由于一次勒索软件攻击影响了公司的会计流程,原定于11月6日发布的第二季度财报将推迟至11月中旬。卡西欧在官网最新声明中表示,10月5日发生的勒索软件攻击导致“交货日期严重推迟,并积压了大量维修请求。”

消息来源:安全内参https://www.secrss.com/articles/71557

黑客兜售1.45TB美军机密数据,声称已掌握美太空部队尖端技术信息 日前,一个自称为“TAINTU”的黑客组织正在暗网上大肆兜售一份“美国太空部队军事技术档案”,声称其中包含关于先进太空防御系统和人工智能武器的机密数据。该黑客提供的文件大小为1.45TB,标价为1.5万美元,接受比特币(BTC)或门罗币(XMR)支付。 该条销售广告最初于10月19日在数据泄露和网络犯罪平台Breach Forums上发布,但同一天便被删除。不过黑客表示,数据仍可通过地下渠道出售,原因是Breach Forums上的用户缺乏“认真态度”。 黑客所发布的数据样本显示,文件含有20多份技术PDF报告,涵盖卫星通信加密、电磁脉冲防御和人工智能瞄准系统。其中似乎包含美国太空部队的机密信息,详述了先进的军事技术、太空武器系统、未来研发和模拟战斗场景。这些数据还包括来自美国太空部队正在开展的研发计划的深入技术分析、项目文件和系统图,重点是下一代轨道防御。被问及数据泄露是否涉及第三方承包商时,黑客声称这是“直接从美国太空部队泄露的数据”,不涉及第三方公司。

消息来源:安全牛 https://mp.weixin.qq.com/s/kyXPFJnE9b34rqGBGlPLAg

来源:本安全周报所推送内容由网络收集整理而来,仅用于分享,并不意味着赞同其观点或证实其内容的真实性,部分内容推送时未能与原作者取得联系,若涉及版权问题,烦请原作者联系我们,我们会尽快删除处理,谢谢! |